Login

Login

Audit Informationssicherheit / Cyber Security: Sicherheitslücken effektiv schliessen

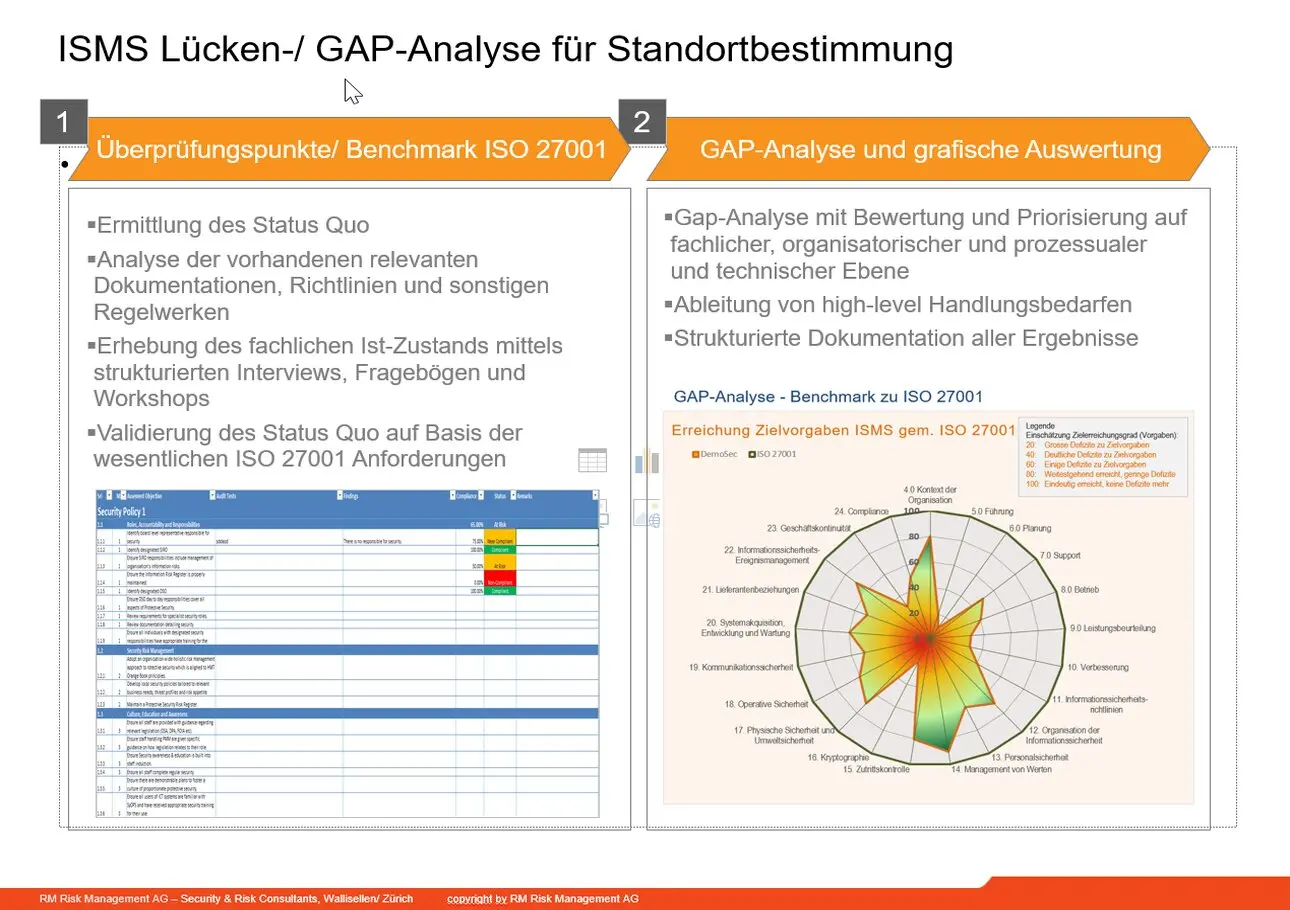

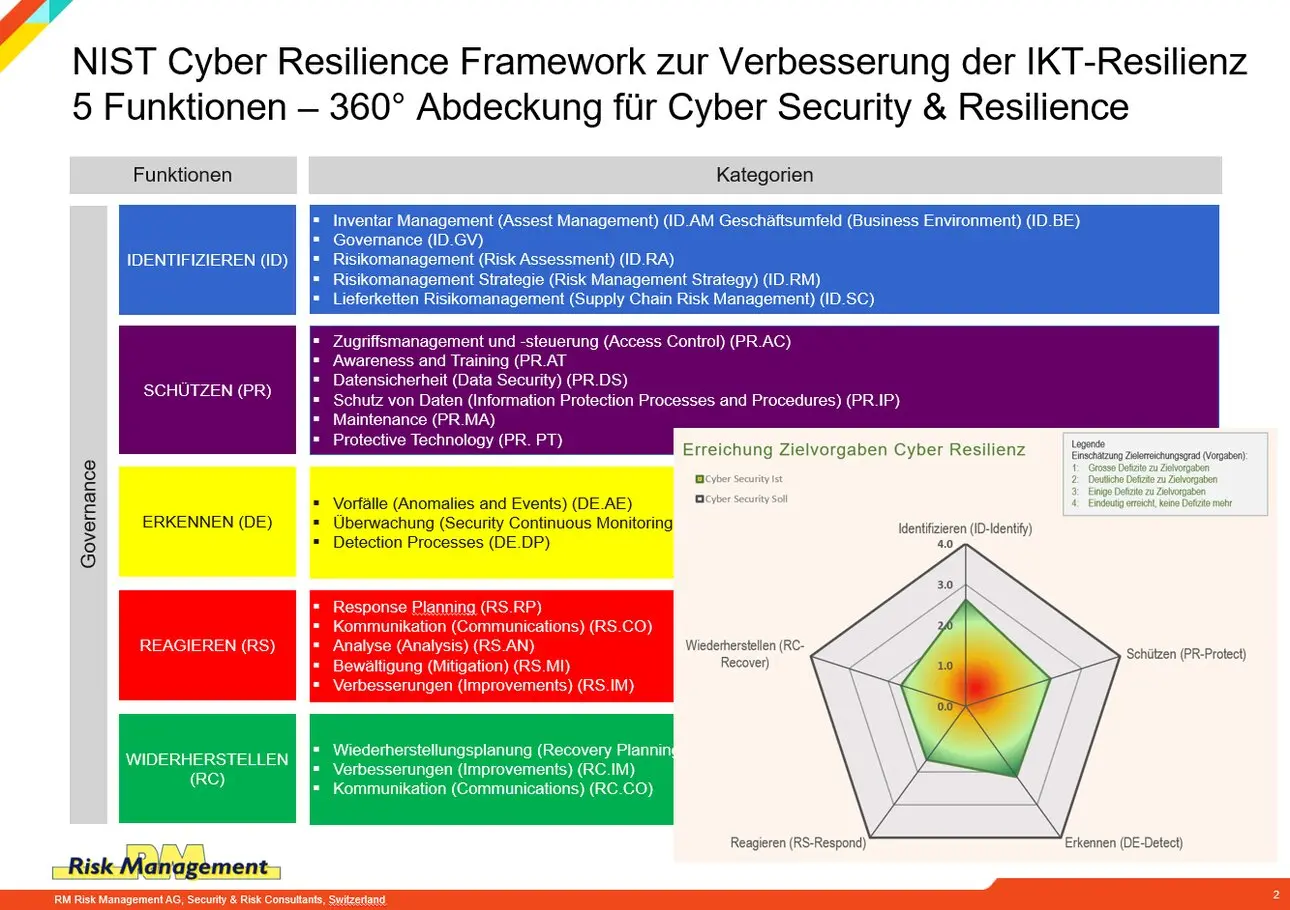

Ein Audit der Informationssicherheit /Cyber Security ist der wichtigste Schritt, um Sicherheitslücken in der IT-Infrastruktur eines Unternehmens aufzudecken und gezielt zu schliessen. In Zeiten zunehmender Cyber-Bedrohungen, Datenschutzanforderungen (nDSG, DSGVO, NIS2) und ISO 27001-Vorgaben ist es entscheidend, regelmässig zu prüfen, ob Systeme, Prozesse und Richtlinien sicher genug sind.

Hier erfährst du Schritt für Schritt, wie ein Cyber Security Audit abläuft, warum es so wichtig ist und wie du damit Sicherheitslücken effektiv schliessen kannst.

Schritt 1: Ziel und Umfang des Audits definieren

Bevor das Audit beginnt, muss klar sein:

- Welche Systeme und Prozesse sollen geprüft werden? (z. B. Netzwerke, Cloud-Systeme, Zugriffsrechte)

- Welche Bedrohungen sind für das Unternehmen besonders relevant?

- Soll das Audit intern oder extern durchgeführt werden?

Ziel: Eine klare Audit-Strategie mit einem konkreten Prüfplan, der auf die individuellen Sicherheitsrisiken des Unternehmens zugeschnitten ist.

Tipp: Unternehmen mit ISO 27001-Zertifizierung oder gesetzlichen Vorschriften (nDSG, DSGVO, KRITIS) sollten den Audit-Fokus auf Compliance legen.

Schritt 2: Bestandsaufnahme unnd Ist-Analyse der IT-Sicherheit

Im nächsten Schritt wird die bestehende Sicherheitslage analysiert:

- Welche Schutzmaßnahmen sind bereits vorhanden?

- Wie sicher sind Netzwerke, Server und Endgeräte?

- Gibt es ungepatchte Systeme oder Schwachstellen in der Software?

- Sind Zugriffsrechte und Passwortrichtlinien sicher?

- Wie ist die Mitarbeitersensibilisierung im Bereich Cyber Security?

Ziel: Eine vollständige Schwachstellenanalyse, um potenzielle Risiken zu identifizieren.

Tipp: Nutze automatisierte Schwachstellenscanner oder ein SIEM-System, um Bedrohungen in Echtzeit zu erkennen.

Schritt 3: Durchführung von Penetrationstests und Sicherheitsanalysen

Ein Penetrationstest (Pentest) simuliert einen realen Cyberangriff auf das Unternehmen und deckt kritische Sicherheitslücken auf.

Typische Tests:

- Netzwerk-Pentests: Überprüfung der Firewall, VPNs und internen Netzwerkzugriffe

- Web-Anwendungstests: Angriffssimulation auf Webseiten & Cloud-Dienste

- Social Engineering Tests: Können Mitarbeiter durch Phishing getäuscht werden?

- Physische Sicherheitstests: Wie geschützt sind Serverräume & Hardware?

Ziel: Kritische Schwachstellen identifizieren, bevor Angreifer sie ausnutzen.

Tipp: Pentests sollten mindestens einmal im Jahr durchgeführt werden, um neue Angriffsvektoren zu erkennen.

Schritt 4: Dokumentation und Analyse der Sicherheitslücken

Nach der Prüfung werden die Ergebnisse im Audit-Bericht dokumentiert, inklusive:

- Identifizierte Schwachstellen und Risikobewertung

- Mögliche Angriffsvektoren

- Auswirkungen eines möglichen Cyberangriffs

- Empfohlene Maßnahmen zur Risikominimierung

Ziel: Klare Handlungsempfehlungen, um die IT-Sicherheit zu verbessern.

Tipp: Nutze eine Risiko-Matrix, um Schwachstellen nach Priorität und Kritikalität zu klassifizieren.

Schritt 5: Sicherheitslücken effektiv schließen

Jetzt geht es an die Umsetzung der Schutzmassnahmen:

- Patches und Updates: Alle Systeme regelmässig aktualisieren

- Firewalls und Intrusion Detection: Netzwerke durch Echtzeit-Überwachung schützen

- Zero Trust Security: Jeder Zugriff wird überprüft, bevor er gewährt wird

- Zugriffsrechte anpassen: Prinzip der geringsten Rechte (Least Privilege Principle) anwenden

- Backups und Notfallmanagement optimieren: Regelmässige Datensicherung und Disaster Recovery-Pläne erstellen

- Mitarbeiter sensibilisieren: Schulungen zu Phishing, Social Engineering und Passwortsicherheit

Ziel: Die identifizierten Schwachstellen so schnell und effektiv wie möglich beheben.

Tipp: Automatisierte Security-Patching-Systeme helfen, Sicherheitslücken sofort zu schliessen.

Schritt 6: Notfallpläne und Incident Response testen

Ein Audit zeigt nicht nur Schwachstellen auf, sondern hilft auch dabei, Notfallpläne zu verbessern.

Wichtige Fragen:

- Gibt es einen Incident Response Plan, der klar festlegt, was bei einem Cyberangriff zu tun ist?

- Sind Notfallkontakte und Eskalationsstufen definiert?

- Wie schnell kann das Unternehmen auf einen Angriff reagieren?

- Funktioniert die Backup- und Disaster-Recovery-Strategie?

Tipp: Cyber-Angriffssimulationen (Red Team vs. Blue Team) helfen, Reaktionszeiten zu verbessern.

Schritt 7: Kontinuierliche Überwachung und Verbesserung

Cyber-Bedrohungen entwickeln sich ständig weiter – deshalb muss auch die IT-Sicherheit kontinuierlich verbessert werden.

Langfristige Massnahmen:

- Regelmässige Sicherheits-Audits & Penetrationstests durchführen

- Security Monitoring mit SIEM-Systemen zur frühzeitigen Erkennung von Angriffen

- Mitarbeitertrainings und Awareness-Programme regelmässig aktualisieren

- Dynamische Sicherheitsrichtlinien an neue Bedrohungen anpassen

Zipp: Unternehmen sollten eine ISO 27001-Zertifizierung anstreben, um Informationssicherheit langfristig zu gewährleisten.

Informationssicherheit Fachbroschüren

Fragen

Ihre Fragen werden durch unsere Experten gerne beantwortet

Sie benötigen eine Standortbestimmung hinsichtlich der Informationssicherheit / Cyber Security? Gerne helfen wir weiter.

Newsletter

Neuigkeiten nicht verpassen

Hertistrasse 25

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

Fach-Seiten

YouTube Kanal

Expertise

Seit 1988 produktunabhängige und neutrale Resilienz-Management & GRC Beratung.

Folgen Sie uns: