Login

Login

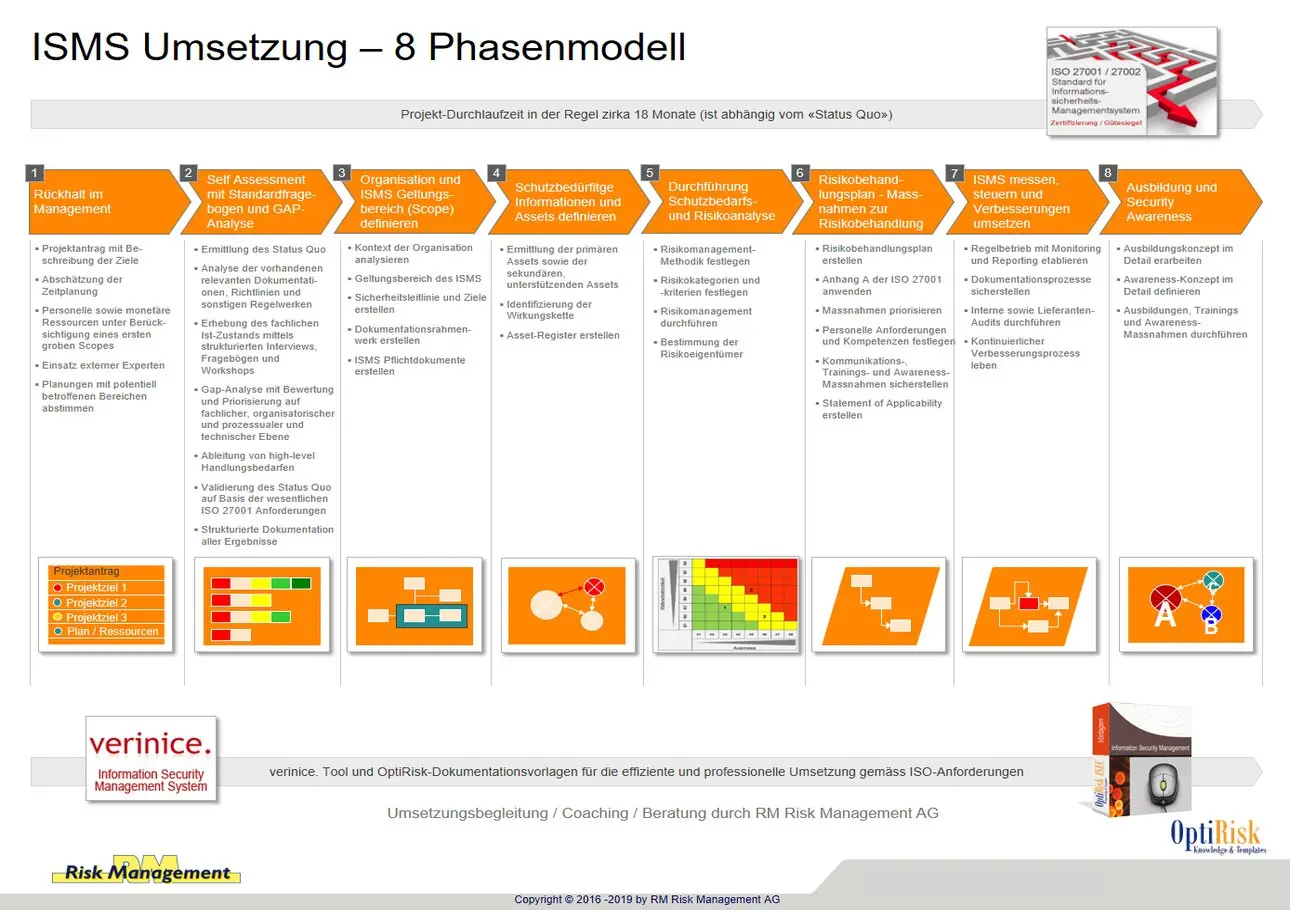

Informationssicherheits-Managementsystem (ISMS): Ihr Schutzschild gegen Cyber-Bedrohungen in 8 Schritten

In einer Welt, in der Cyberangriffe, Datenlecks und regulatorische Anforderungen stetig wachsen, ist ein Informationssicherheits-Managementsystem (ISMS) der Schlüssel zu einer sicheren und widerstandsfähigen IT-Infrastruktur. Es sorgt dafür, dass Daten geschützt, Risiken minimiert und Compliance-Anforderungen erfüllt werden.

Die Implementierung eines ISMS kann komplex wirken, aber mit einer strukturierten Vorgehensweise lässt sich der Prozess effizient umsetzen. Hier sind die 8 wichtigsten Schritte, um Ihr Unternehmen optimal gegen Cyber-Bedrohungen abzusichern.

Schritt 1: Zielsetzung und Verantwortlichkeiten definieren

Bevor Sie mit der ISMS-Umsetzung starten, müssen Sie klare Ziele festlegen:

Was soll das ISMS erreichen?

- Schutz sensibler Daten vor unbefugtem Zugriff

- Reduzierung von Cyber-Risiken und IT-Ausfällen

- Erfüllung gesetzlicher Vorgaben (z. B. DSGVO, ISO 27001)

- Erhöhung des Sicherheitsbewusstseins im Unternehmen

Ihr Ziel: Ein starkes Fundament für die Informationssicherheit schaffen.

Tipp: Ernennen Sie einen Informationssicherheitsbeauftragten (CISO) und bilden Sie ein Security-Team, das den gesamten Prozess steuert.

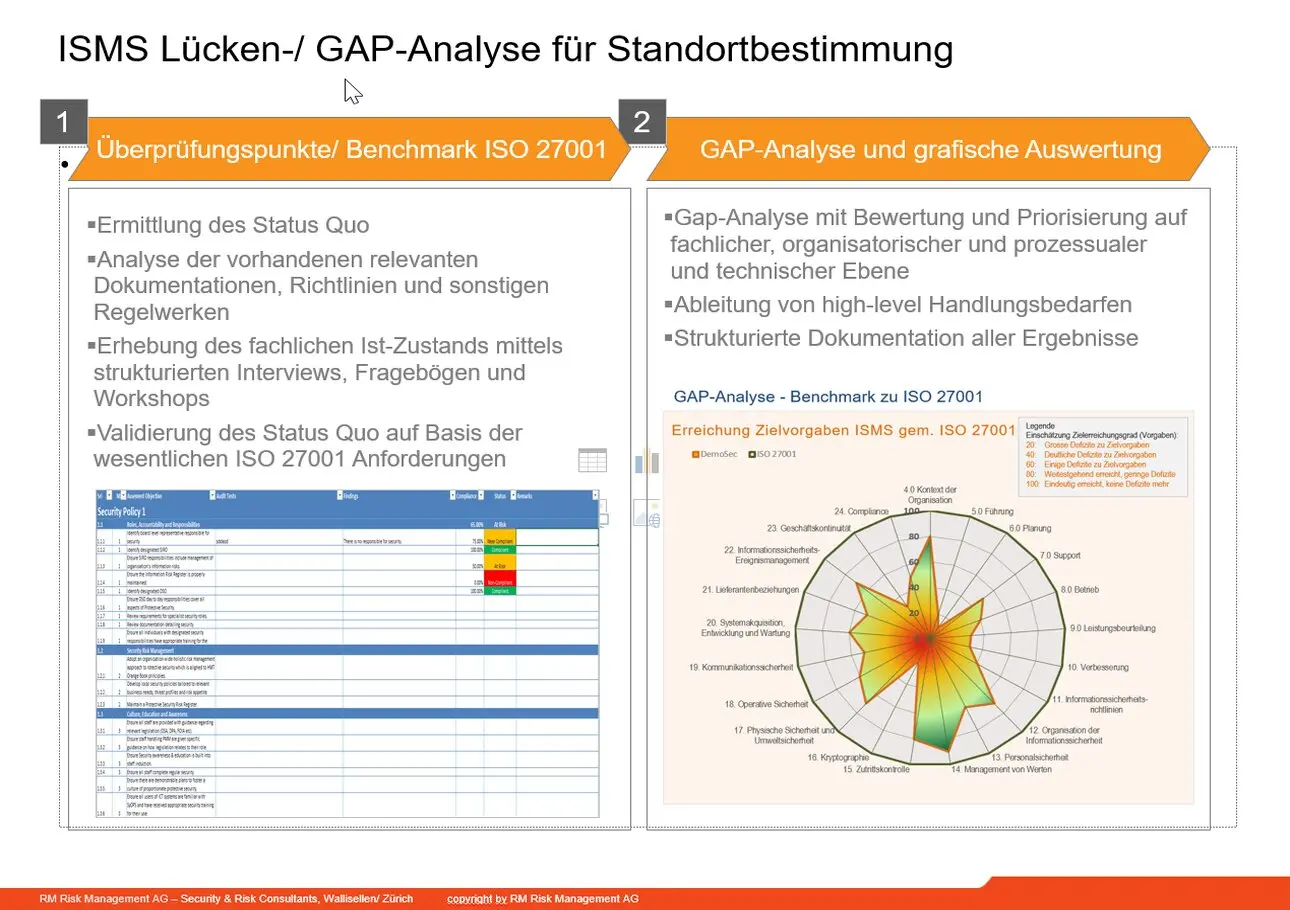

Schritt 2: Risikoanalyse und Schutzbedarf ermitteln

Um Ihr Unternehmen wirksam zu schützen, müssen Sie wissen, wo die grössten Risiken liegen.

Wichtige Fragen zur Risikoanalyse:

- Welche Informationen und Systeme sind besonders schützenswert?

- Welche Cyber-Bedrohungen sind am wahrscheinlichsten?

- Welche Schwachstellen gibt es bereits?

- Welche Folgen hätte ein Sicherheitsvorfall?

Ihr Ziel: Die grössten Gefahren identifizieren und priorisieren.

Tipp: Nutzen Sie Risikomethoden wie die Schutzbedarfsanalyse, um Sicherheitslücken systematisch aufzudecken.

Schritt 3: Sicherheitsrichtlinien und Massnahmen definieren

Ein ISMS benötigt klare Regeln, die den Umgang mit Informationen und IT-Systemen regeln.

Wichtige Sicherheitsrichtlinien:

- Zugriffsmanagement: Wer darf auf welche Daten zugreifen?

- Passwortrichtlinien: Starke Passwörter und Multi-Faktor-Authentifizierung (MFA) einführen

- Verschlüsselung: Daten in Ruhe und bei der Übertragung schützen

- Backup-Strategie: Regelmässige Datensicherungen auf sicheren Speichermedien

- Incident Response Plan: Klare Abläufe für den Umgang mit Cyberangriffen

Ihr Ziel: Ein Regelwerk, das Sicherheit in den täglichen Arbeitsablauf integriert.

Tipp: Orientieren Sie sich an ISO 27001 – dem weltweit anerkannten Standard für ISMS

Schritt 4: Technische Sicherheit und Massnahmen implementieren

Nachdem die Richtlinien festgelegt sind, müssen die passenden technischen Schutzmassnahmen eingeführt werden.

Wichtige Cyber-Security-Technologien:

- Firewalls & Intrusion Detection Systeme (IDS) zur Überwachung des Netzwerkverkehrs

- Antivirus- und Anti-Malware-Software für Endgeräte und Server

- Regelmässige Software-Updates & Patch-Management, um Sicherheitslücken zu schliessen

- Zero-Trust-Architektur: Jedes Gerät und jeder Benutzer wird vor dem Zugriff überprüft

- SIEM-Systeme (Security Information and Event Management) zur Echtzeitüberwachung von Bedrohungen

Ihr Ziel: Eine starke Sicherheitsarchitektur, die Cyberangriffe aktiv abwehrt.

Tipp: Nutzen Sie automatisierte Sicherheitstools, um Bedrohungen schneller zu erkennen.

Schritt 5: Schulung und Awareness-Programme für Mitarbeitende

80 % aller Cyberangriffe sind auf menschliche Fehler zurückzuführen! Daher ist es entscheidend, dass alle Mitarbeiter für IT-Sicherheitsrisiken sensibilisiert werden.

Wichtige Schulungsthemen:

- Phishing erkennen: Wie sehen betrügerische E-Mails aus?

- Passwortsicherheit: Warum starke Passwörter wichtig sind

- Sicherer Umgang mit Daten: Welche Regeln gelten für das Speichern und Weitergeben von Informationen?

- Social Engineering Abwehr: Wie Hacker versuchen, Mitarbeiter zu manipulieren

Ihr Ziel: Eine starke Sicherheitskultur im Unternehmen etablieren.

Tipp: Nutzen Sie Phishing-Simulationen, um realistische Bedrohungsszenarien zu testen.

Schritt 6: Notfallmanagement & Incident Response Plan entwickeln

Was tun, wenn ein Cyberangriff erfolgreich ist? Ohne einen Notfallplan kann eine IT-Krise schnell zu einem geschäftlichen Albtraum werden.

Elemente eines Incident Response Plans:

- Notfallkontakte und Verantwortlichkeiten klar definieren

- Sofortmassnahmen bei Sicherheitsvorfällen festlegen

- Forensische Analyse: Wie wurde der Angriff durchgeführt?

- Kommunikationsplan: Kunden, Partner und Behörden schnell informieren

- Wiederherstellungsstrategie: Daten- und Systemwiederherstellung sicherstellen

Ihr Ziel: Im Ernstfall schnell, effizient und professionell reagieren können.

Tipp: Simulieren Sie Cyberangriffe regelmässig, um Ihr Reaktionsvermögen zu testen.

Schritt 7: ISMS-Monitoring und kontinuierliche Verbesserung

Cyber-Bedrohungen entwickeln sich ständig weiter – Ihr ISMS muss das auch!

Regelmässige Überprüfungen und Optimierungen:

- Sicherheits-Audits und Penetrationstests durchführen

- Security KPI-Tracking: Wie viele Angriffe wurden abgewehrt?

- Neue Bedrohungen analysieren und ISMS anpassen

- Mitarbeiterschulungen regelmässig aktualisieren

Ihr Ziel: Die Informationssicherheit stetig verbessern und Schwachstellen frühzeitig erkennen.

Tipp: Nutzen Sie ISMS-Software, um den gesamten Prozess zu automatisieren und effizient zu steuern.

Schritt 8: ISO 27001-Zertifizierung anstreben (optional)

Eine ISO 27001-Zertifizierung zeigt, dass Ihr Unternehmen höchste Sicherheitsstandards erfüllt – und stärkt das Vertrauen von Kunden und Partnern.

Warum sich eine Zertifizierung lohnt:

- Wettbewerbsfähigkeit steigern

- Rechtliche Anforderungen leichter erfüllen

- Besser auf Cyber-Bedrohungen vorbereitet sein

Ihr Ziel: Informationssicherheit messbar machen und langfristig absichern.

Tipp: Arbeiten Sie mit zertifizierten ISMS-Beratern, um den Zertifizierungsprozess effizient zu gestalten.

ISMS Information Security Management System Fachbroschüren

Fragen

Ihre Fragen werden durch unsere Experten gerne beantwortet

Sie haben ein Anliegen oder suchen fachliche Unterstützung? Gerne helfen wir weiter.

Newsletter

Neuigkeiten nicht verpassen

Hertistrasse 25

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

Fach-Seiten

YouTube Kanal

Expertise

Seit 1988 produktunabhängige und neutrale Resilienz-Management & GRC Beratung.

Folgen Sie uns: