Login

Login

Kritische Infrastrukturanlagen: So sichern Sie kritische Infrastrukturen vor Angriffen

Kritische Infrastrukturen (KRITIS) sind lebenswichtige Systeme, Einrichtungen und Dienstleistungen, deren Ausfall schwerwiegende Auswirkungen auf die Gesellschaft, Wirtschaft und Sicherheit haben kann. Dazu gehören u. a.: Energieversorgung (Strom, Gas, Wasserstoff, Fernwärme), Wasserversorgung und Abwasserentsorgung, Gesundheitswesen (Krankenhäuser, Apotheken, Labore), IT und Telekommunikation (Rechenzentren, Mobilfunknetze, Internetanbieter), Transport und Verkehr (Flughäfen, Bahnen, Logistikunternehmen), Finanzwesen (Banken, Börsen, Zahlungssysteme), Lebensmittelversorgung und Handel, Regierungs- und Verwaltungsstrukturen

Die 5 wichtigsten Massnahmen zum Schutz Kritischer Infrastrukturen

1. Physischer Schutz und Zugangskontrollen verstärken

Ziel: Unbefugten Zugriff auf sensible Einrichtungen verhindern

Schritte:

- Sicherheitszonen und Zutrittskontrollen mit Videoüberwachung und Identitätsprüfung

- Mechanische Schutzmassnahmen: Hochsicherheitszäune, Alarmanlagen, Schleusensysteme

- Notfallpläne für physischen Angriff, Terrorakte oder Naturkatastrophen

- Redundante Versorgungssysteme für Strom, Wasser und Kommunikation einrichten

Ergebnis: Reduzierung physischer Bedrohungen und Schutz der Betriebsfähigkeit.

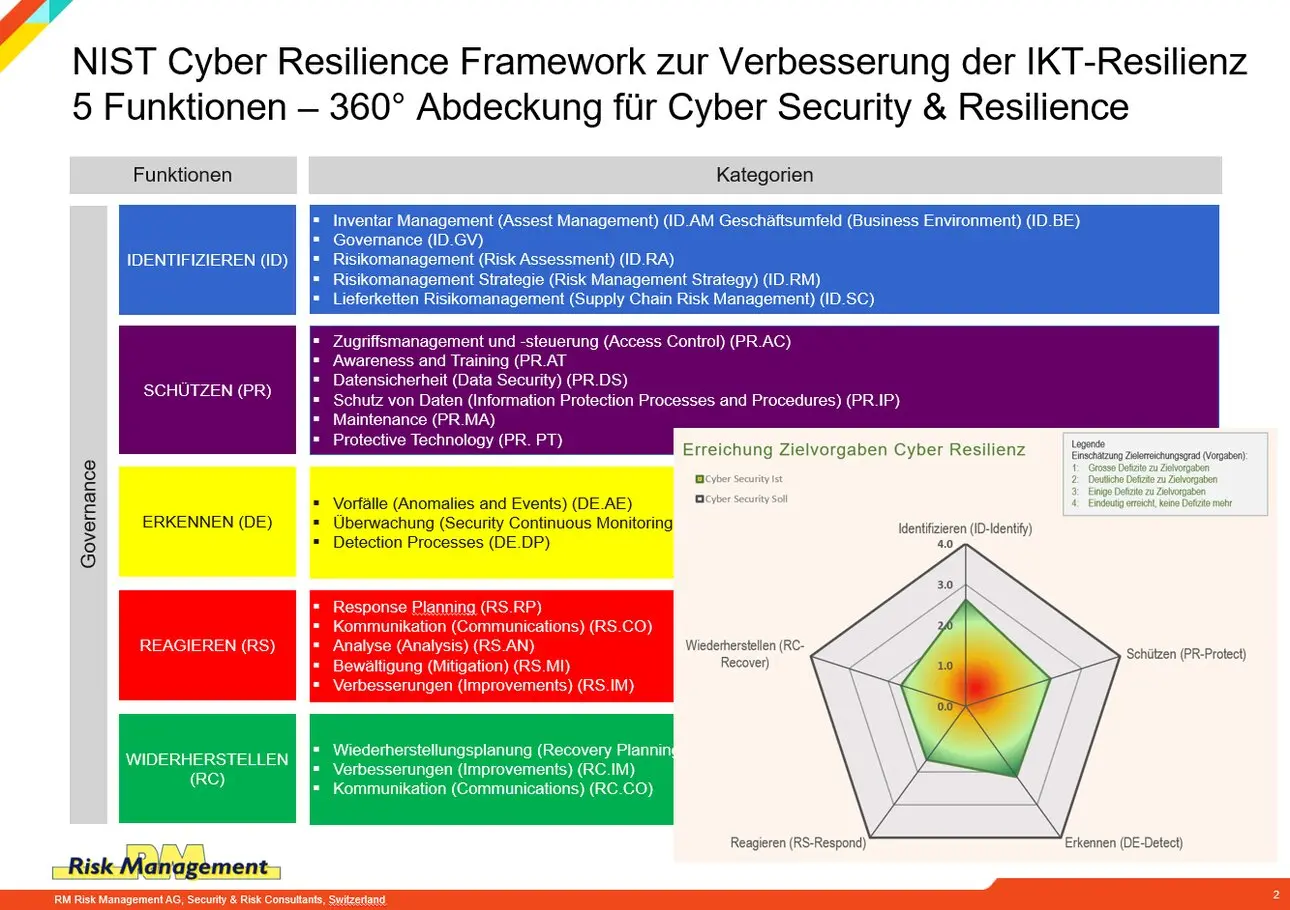

2. Cybersicherheit erhöhen: Schutz vor Hackerangriffen

Ziel: Digitale Angriffe und Sabotage durch Cyberkriminelle abwehren

Schritte:

- ISO 27001, NIS2 und KRITIS-Verordnung umsetzen (gesetzliche Vorgaben zur IT-Sicherheit)

- Netzwerksicherheit durch Firewalls, Intrusion Detection und SIEM-Systeme verstärken

- Zero-Trust-Strategie implementieren (Zugriff nur mit mehrstufiger Authentifizierung)

- Patch- und Update-Management für alle kritischen Systeme sicherstellen

- Regelmässige Penetrationstests und Schwachstellenanalysen durchführen

Ergebnis: Maximaler Schutz gegen Cyberangriffe, Datendiebstahl und Systemausfälle.

3. Notfall- und Business Continuity Management (BCM) etablieren

Ziel: Reaktionsfähigkeit im Krisenfall sicherstellen und Ausfälle minimieren

Schritte:

- Business Continuity Plan (BCP) für alle KRITIS-Bereiche entwickeln

- Krisenmanagement-Teams und Eskalationsprozesse definieren

- Alternative Kommunikationswege und Backup-Systeme implementieren

- Notfallübungen und Cyberangriff-Simulationen regelmässig durchführen

Ergebnis: Schnelle Reaktionsfähigkeit und Minimierung der Schäden im Ernstfall.

4. Lieferketten und externe Dienstleister absichern

Ziel: Schutz vor Angriffen auf externe Zulieferer und Partnerunternehmen

Schritte:

- Sicherheitsanforderungen für Zulieferer und IT-Dienstleister festlegen

- Verträge mit Mindestanforderungen an IT-Sicherheit und Datenschutz ergänzen

- Redundante Lieferantenketten und Alternativstrategien definieren

- Regelmässige Audits und Penetrationstests bei Drittanbietern durchführen

Ergebnis: Geringere Abhängigkeit von externen Partnern und Vermeidung von Angriffen über Dritte.

5. Schulung und Sensibilisierung der Mitarbeiter

Ziel: Mitarbeiter als erste Verteidigungslinie gegen Angriffe aufstellen

Schritte:

- Security-Awareness-Trainings für alle Beschäftigten (Phishing, Social Engineering, Passwortsicherheit)

- Notfallübungen und realistische Cyberattacken-Simulationen durchführen

- Meldewege für Sicherheitsvorfälle festlegen und bekannt machen

- Klare Zuständigkeiten für IT-Sicherheit und Krisenmanagement definieren

Ergebnis: Mitarbeiter erkennen und melden Bedrohungen frühzeitig, bevor sie Schaden anrichten.

Integraler Schutz in 5 Phasen von kritischen Infrastruktursystemen

Die Vorgehensweise beim integralen Schutz von kritischen Infrastruktursystemen basiert auf folgendem systematischen und kontinuierlichen Prozess:

- Vorbereitung: Nach einer Phase der Vorbereitung, in welcher Zuständigkeiten geklärt, Kompetenzen verteilt und Aufträge eingeholt werden, erfolgt der iterative Prozess zur Verbesserung des Schutzes kritischer Infrastruktursysteme in fünf Phasen:

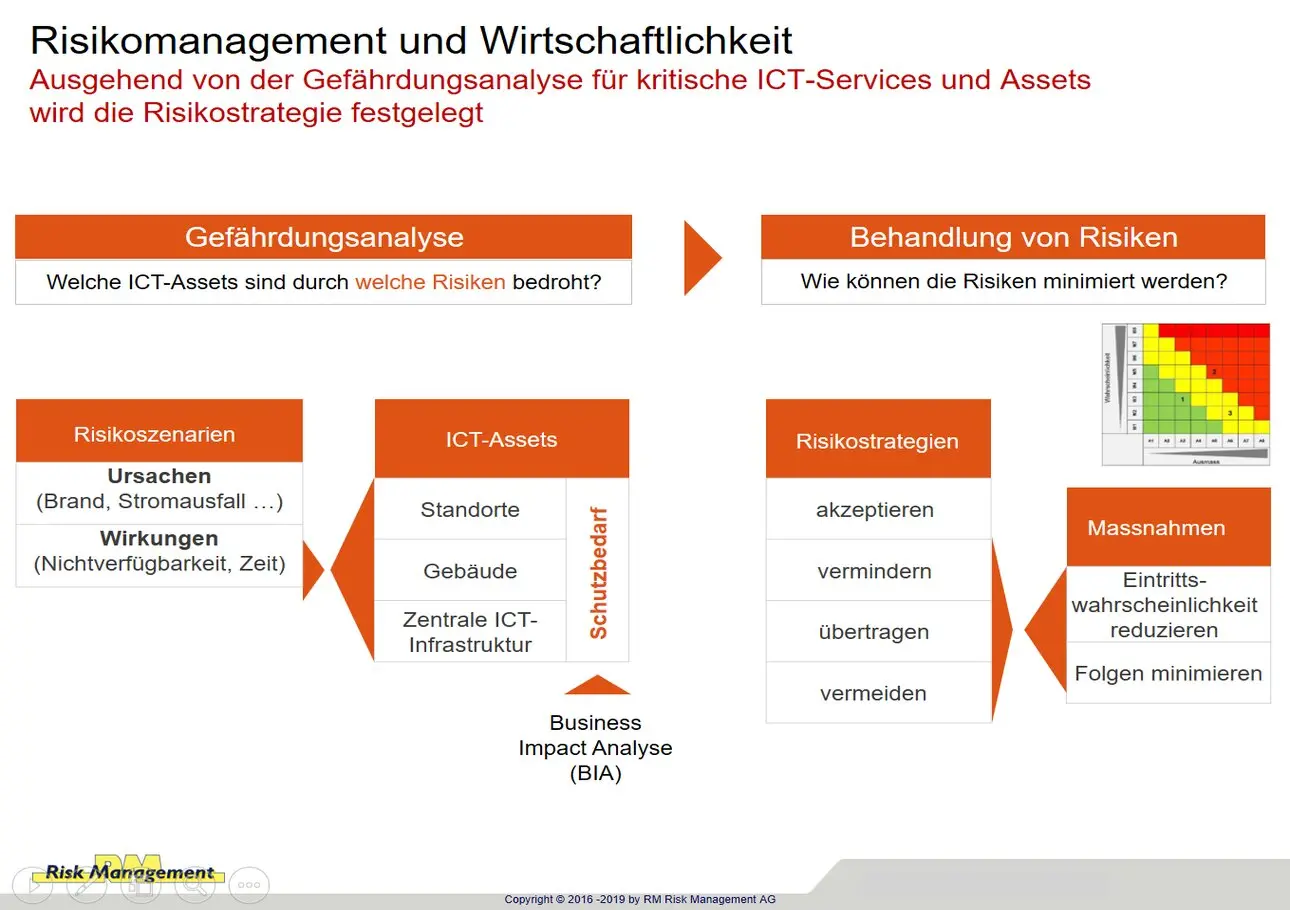

- Phase 1 - Analyse: Diese Phase identifiziert kritische Prozesse und analysiert Gefährdungen, die zu einem Ausfall dieser Prozesse führen können. Anschliessend werden die daraus entstehenden Risiken ermittelt und miteinander verglichen.

- Phase 2 - Bewertung: In dieser Phase erfolgt die Bewertung der Risiken und Verwundbarkeiten.

- Phase 3 - Massnahmen: Während der Phase 3 werden die Massnahmen evaluiert, mit denen die Risiken wirksam reduziert werden können.

- Phase 4 - Umsetzung: Sie beinhaltet die Umsetzung der Massnahmen. Dabei wird aufgezeigt, wie die Massnahmen geplant, umgesetzt, begleitet und überwacht werden können.

- Phase 5 - Monitoring: Diese Phase behandelt das Monitoring, die Überprüfung und Verbesserung der Massnahmen. Damit sollen der Umsetzungsfortschritt und die Wirksamkeit der Massnahmen kontinuierlich beobachtet werden.

Business Continuity Management mit smarten Tools und Vorlagen

Kritische Infrastruktur Fachbroschüren

Fragen

Ihre Fragen werden durch unsere Experten gerne beantwortet

Sie haben ein Anliegen oder suchen fachliche Unterstützung beim Schutz kritischer Infrastruktursysteme bzw. Infrastrukturanlagen? Gerne helfen wir weiter.

Newsletter

Neuigkeiten nicht verpassen

Hertistrasse 25

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

8304 Wallisellen / Zürich

Schweiz

Tel. +41 44 360 40 40

Fach-Seiten

YouTube Kanal

Expertise

Seit 1988 produktunabhängige und neutrale Resilienz-Management & GRC Beratung.

Folgen Sie uns: